服务器自救指南

领导:说说吧,咋回事?

服务器:咱们集团的对外应用服务器——也就是我——突然访问异常了

领导:……我是问原因!

服务器:会不会是,断网了?

网络:我一切正常。

服务器:那就是服务挂死了!

服务:啧,应该是服务器中病毒了,得重启!

服务器:要不先插拔下网线试试?

领导:……服务器,你要是再不恢复,就别干了!

领导&服务器:唉,我需要一颗速效救心丸!

安博通“服务在线”:谁叫我?

服务器异常不要慌

安博通“服务在线”帮你忙

安博通“服务在线”:放轻松,只要遵循下面这本《指南》,就能对异常问题手到擒来。

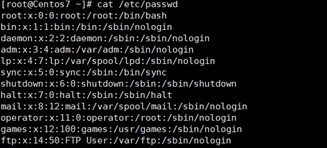

1、检查用户和密码文件中(/etc/passwd和/etc/shadow中)是否有陌生账号,尤其是账号后面是否有“nologin”,没有的一定要重点关注。

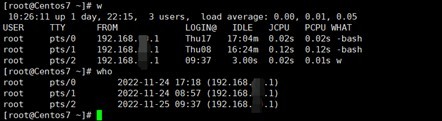

2、使用who命令查看当前登录用户,其中tty为本地登录、pts为远程登录;使用w命令查看系统信息。可以得到某一时刻的用户行为、uptime、登录时间、用户总数、负载等信息,用于判定异常问题。

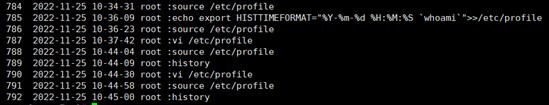

3、修改/etc/profile文件,在尾部添加相应的显示时间、日期、IP、命令脚本代码,输入history命令,就能让攻击者的IP、攻击时间、历史命令时间等信息无所遁形。

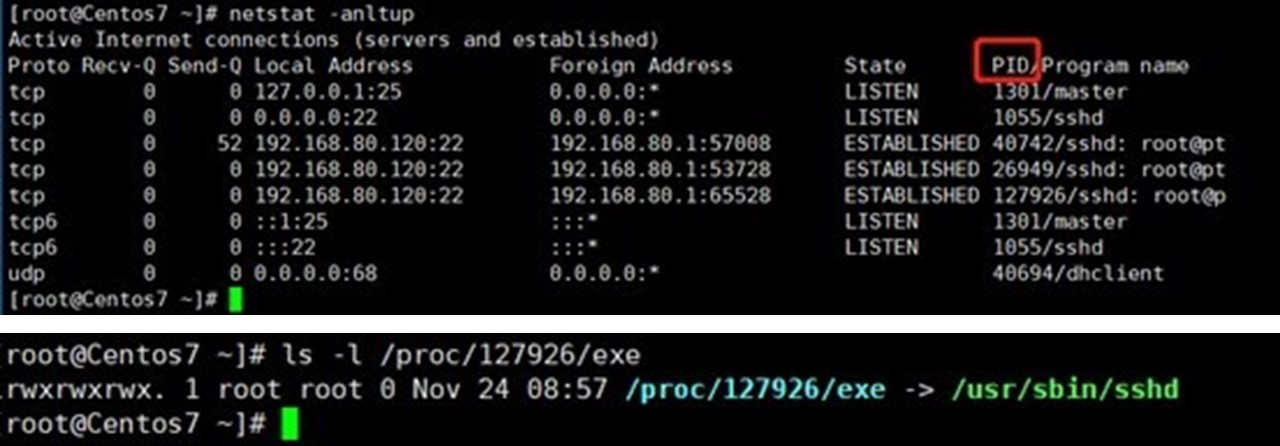

4、使用netstat-anltup命令,分析端口、IP、PID,查看PID对应的进程文件路径,运行ls-l/proc/$PID/exe或file/proc/$PID/exe程序($PID为对应的PID号)。

使用ps命令,分析进程ps aux | grep pid .

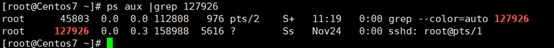

使用vi/etc/inittab查看系统当前的运行级别,通过运行级别检查/etc/rc.d/rc[0-6].d对应的目录中,是否存在可疑文件。(0-6对应的是级别runlevel)

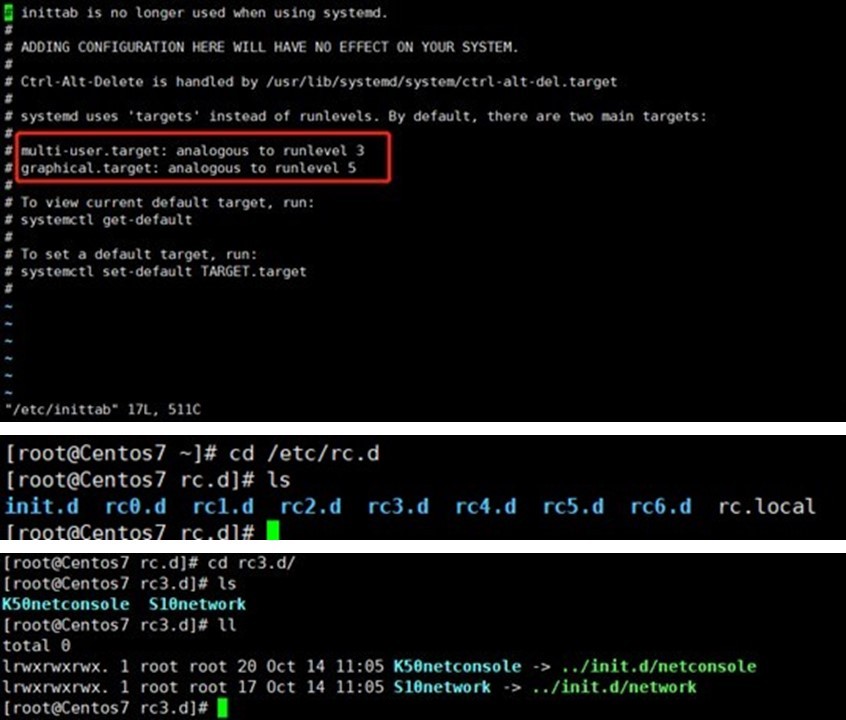

5、查看crontab定时任务,是否存在可疑脚本(是否存在攻击者创建可疑脚本)。使用chkconfig–list检查,是否存在可疑服务。

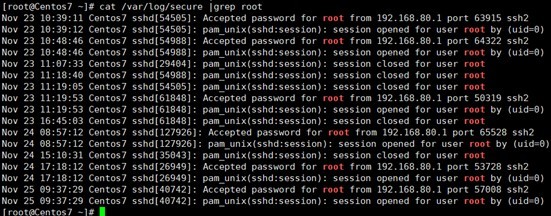

6、使用grep awk命令,分析/var/log/secure安全日志中是否存在攻击痕迹。可以结合找到的异常文件名、异常进程、异常用户等进行分析。

7、还可以使用工具,例如chkrookit、rkhunter、Clamav病毒后门查杀工具,对Linux系统文件进行查杀。

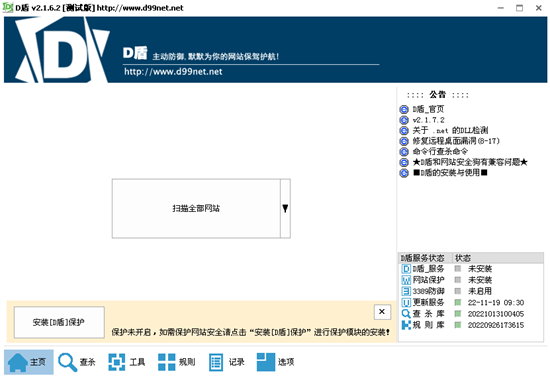

如果有Web站点,可以使用D盾、河马等查杀工具,或者手工对代码按照脚本木马关键字、关键函数(eval、system、shell_exec、exec、passthru system、popen)查杀webshell后门。

服务器:感谢《指南》,救我器命!

《指南》只是安博通海量秘籍中的一本,安博通“服务在线”已为众多用户提供网络安全产品方案的运维保障服务。2022年,安博通服务团队助力用户治理核心业务中的痛点,赋能网络安全应急响应机制,赢得了众多认可与好评。安博通各行业&区域服务团队整装待发,为您提供安全运维的“定心丸”。