揭露黑产新势力:Akira勒索软件家族深度解析

近年来,勒索软件已经成为企业安全的严重威胁。《2024年勒索软件回顾:Unit 42泄密网站分析》显示,勒索软件泄密网站报告的受害者增加了49%,至少覆盖全球120个国家。

2023年,美国多家医院被Akira勒索软件攻击,导致关键系统瘫痪、病患数据泄漏,直接造成数百万美元损失。

安博通针对新型勒索软件家族——Akira进行了深入研究,希望通过解析其运作方式和特征,帮助企业机构加强网络安全防御。

一、Akira组织信息

Akira勒索软件家族的重要特征为双重勒索策略、RaaS(勒索软件即服务)分发模型和独特的支付方式,是增长最快的勒索软件家族之一。

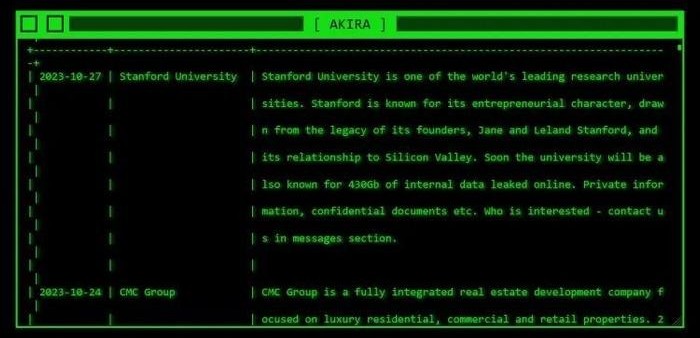

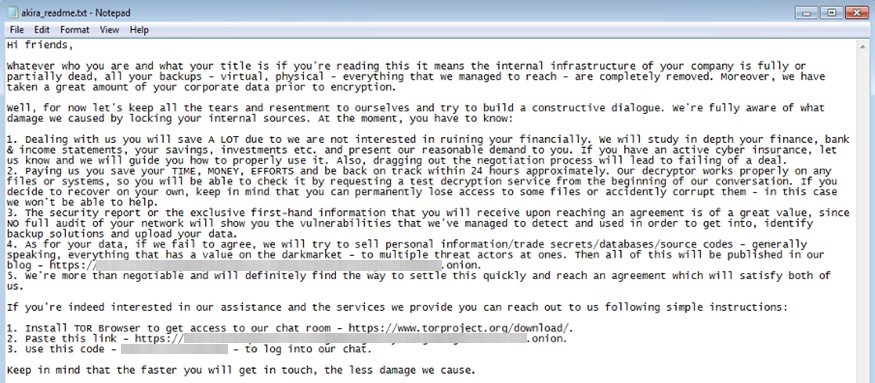

Akira最初出现于2023年3月,该组织成功植入勒索病毒后,会向受害者提供付费解密文件或删除数据的选项,要求赎金通常在20万到400万美元之间。CISA咨询声明,截至2024年1月1日,已有超过250个企业机构受到影响。

Akira勒索程序

Akira勒索信息

二、攻击活动痕迹

由于Akira是新出现的勒索组织,且针对性较强,因此攻击次数不像其他更成熟、应用更广泛的勒索组织那么多。2023年5月1日-8月31日,Akira的攻击次数最多,占检测总次数的53.1% 。其中,法国和美国位居第一和第二,检测次数分别为360次和107次。

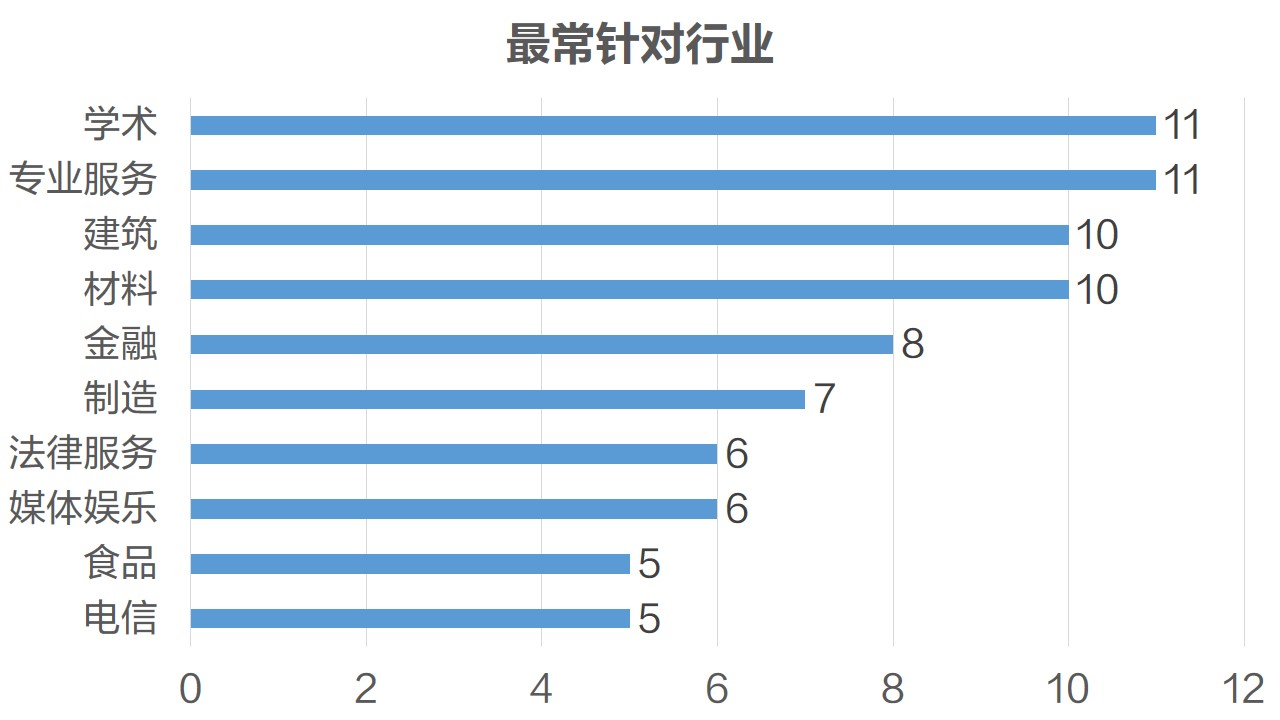

Akira勒索病毒的大部分受害者是小型企业,中型企业和大型企业紧随其后。受到攻击最多的行业是学术业和专业服务业,其次是建筑业和材料业。

三、Akira感染链技术

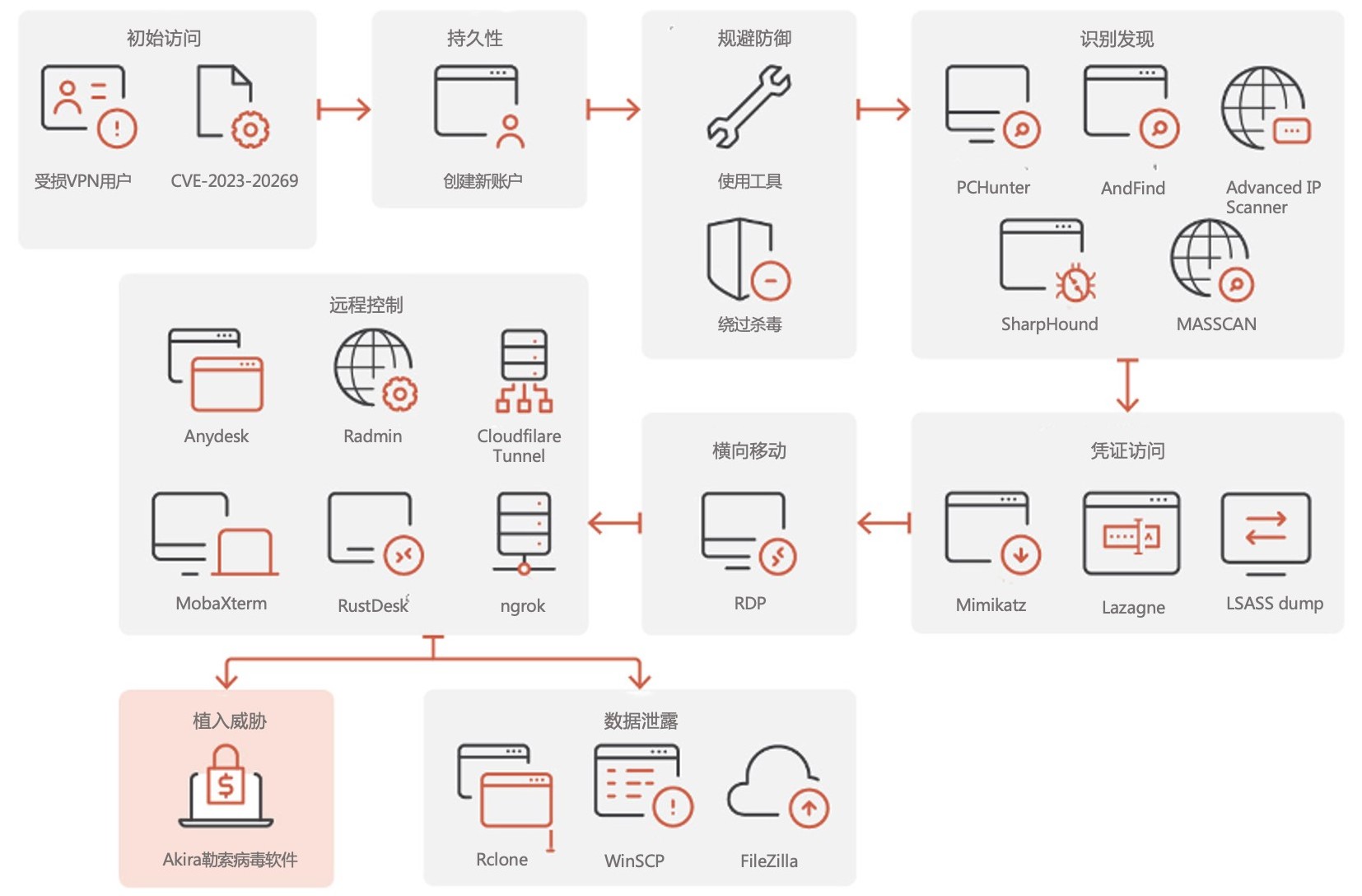

Akira勒索软件通常使用从关联公司或其他攻击中获取的有效凭证来访问受害者环境。它使用了很多第三方工具,包括:PCHunter、AdFind、PowerTool、Terminator、Advanced IP Scanner、RDP(远程桌面协议)、AnyDesk、Radmin、WinRAR和 Cloudflare的隧道工具。

具体攻击链

Akira勒索攻击分析

1、初始访问:Akira勒索软件攻击者通常使用盗取的VPN凭证来获得初始访问权限。还会利用CVE-2023-20269漏洞攻击脆弱的VPN 。

2、建立持久性:攻击者会在受感染的系统上创建新的域账户,以建立持久性。

3、规避防御:为逃避安全防御,Akira会使用PowerTool或KillAV工具,滥用Zemana AntiMalware驱动程序来终止与AV相关的进程。

4、识别发现:进行信息搜集,Akira会使用这些方法获取受害者系统及其连接网络的信息:(1)使用PCHunter和SharpHound收集系统信息。(2)使用AdFind、net Windows命令和nltest获取域信息。(3)使用IP扫描工具和MASSCAN发现其他远程系统。

5、窃取数据:Akira勒索软件攻击者使用第三方工具和Web服务RClone窃取敏感信息,使用FileZilla或WinSCP通过FTP(文件传输协议)窃取敏感信息。

6、植入勒索病毒:Akira勒索软件使用Chacha20和RSA混合加密算法对目标系统进行加密。同时,与大多数现代勒索软件的二进制文件一样,从受攻击系统中删除卷影副本,以阻止系统恢复。

四、安全防护建议

以下是安博通针对勒索软件总结的安全防护建议,可帮助企业机构保护关键信息系统和重要数据。

· 安全审计:盘点资产和数据,识别授权/未授权的设备和软件,对事件和事故日志进行审核。

· 及时备份数据:定期对重要数据进行备份,确保其存储在安全的离线位置,在受到勒索软件攻击时可以帮助恢复数据。

· 更新维护系统:定期更新操作系统、应用程序和安全软件,修补已知漏洞,增强系统安全性。

· 强化网络安全:采用防火墙、入侵检测和安全网关等措施,限制未经授权系统的访问。

· 员工培训和意识提升:加强员工对勒索软件的认识,进行安全意识培训,让员工警惕勒索软件的传播途径。

· 安全策略和应急预案:制定全面的安全策略和灾难恢复计划,以便发生勒索软件攻击时能够迅速应对和恢复。