【安全实战】全流量取证如何快速定位攻击来源?

这天,某高校网络突然爆发了大量的安全告警,运维人员迅速响应,通过部署的安博通“鹰眼”全流量取证系统,展开了一场紧张而有序的排查工作……

网络攻击事件分析

告警列表显示,学校的Web服务在短时间内受到了大量外部攻击,这些攻击均由同一IP发起,且告警形式多样。

初步推测,可能是恶意IP在使用某种扫描工具对学校的Web业务进行漏洞扫描。

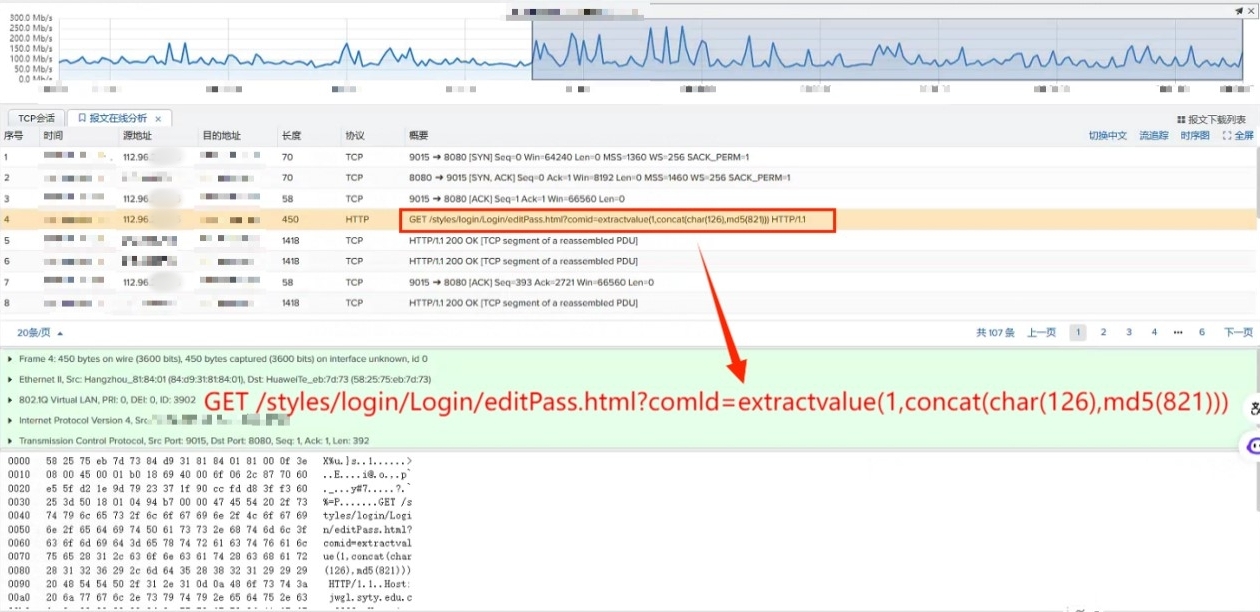

选取某一条攻击流量,使用“鹰眼”在线分析功能,对网络流量的原始报文进行深入分析。在恶意IP的一段HTTP报文中,可以看到明显的攻击迹象。

报文显示:可疑IP在尝试访问editPass.html页面时,传递的参数中嵌入了非法SQL语句,攻击者企图利用extractvalue函数实施报错注入攻击。

这种手法是SQL注入攻击的常见变种,攻击者通过构造特定的SQL语句,触发数据库错误信息,从而窃取敏感数据。

分析结论

该外网恶意IP针对学校Web业务的登录页面,发起了包括SQL注入在内的多种攻击。

处置方法

该恶意IP处于攻击尝试阶段,在外网防火墙中对其进行封禁,阻断进一步的攻击行为。同时,对Web业务进行全面的漏洞检测,确保系统不存在可被利用的安全漏洞。

恶意扫描事件分析

在同期监测中,“鹰眼”还捕获了大量风险扫描告警。按照常规处置流程,对于涉嫌恶意攻击的IP地址,应立即执行封禁。

然而,运维人员发现了异常情况:引发告警的源IP竟是内网IP地址,这些攻击行为是由内部网络对外发起的。

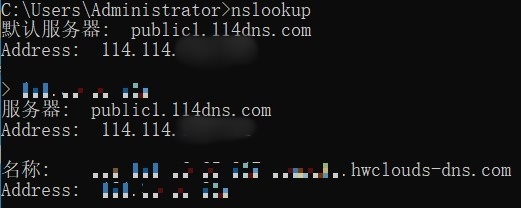

告警的内网IP是无线接入点(AP)的网络地址,查询外网IP对应的域名,推测该IP可能是云计算节点。

基于以上分析,初步判断这些告警并非网络攻击事件。运维人员筛选出相关的安全告警,下载可疑流量的原始报文并分析,在报文内容中获取到了关键信息。

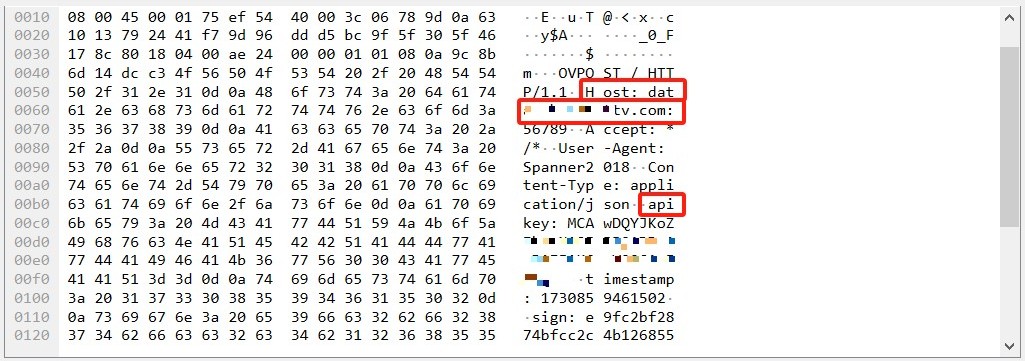

报文显示:源IP请求中的host字段有二级域名信息,同时apikey字段表示这个请求可能是在访问API接口。通过whois查询发现,该二级域名的根域名指向某网络公司,可能与该公司的广告服务有关。

分析结论

内网IP下的某电视业务频繁更新广告。

处置方法

将此域名加入黑名单。

在安全实战中,应用安博通“鹰眼”全流量取证系统,通过精简有效的分析步骤——快速评估、信息收集、初步定位、深入分析和实施应对——实现安全事件的迅速响应,保障校园网络的稳定运行。